知了堂教你如何解决网络所面临的安全问题?

在教你如何解决网络所面临的安全问题时,应该先了解到是什么威胁到了信息安全?

只用技术保证就够了吗?技术措施需要配合正确的使用方法才能发挥作用。

通过信息安全管理来保障信息安全,在信息安全问题上,要综合考虑人员与管理、技术与产品、流程与体系等因素。

三种典型信息安全管理实施方法

1ISMS

应用对象:各种类型的组织(有体系建立需求)

应用特点:完全以市场化需求为主,不具备强制性。以风险管理方法为基础,如果实施体系认证,必须完全满足27001标准要求

2等级保护

应用对象:国家基础网络和重要信息系统

应用特点:作为我国的一项基础制度加以推行,有一定强制性。主要目标是有效地提高我国信息和信息系统安全建设的整体水平,重点保障基础信息网络和重要信息系统的安全

3NIST SP 800

应用对象:联邦机构或非政府组织

应用特点:与FIPS不同,是非强制性的。但联邦机构应采纳FIPS中要求使用的NIST SP以及OMB要求的特定NIST SP。以风险管理方法为基础,应用时有一定的灵活性

信息安全管理体系中的风险管理

信息安全管理的内容

信息安全管理体系控制领域(ISO/IEC 27001-2013)

A.5 信息安全策略

A.6 信息安全组织

A.7 人力资源安全 A.8 资产管理

A.9 访问控制

A.10 密码

A.11 物理和环境安全 A.12 运行安全 A.13 通信安全

A.15 供应商关系

A.16 信息安全事件管理

A.17业务连续性管理的信息安全方面

A.18 符合性

信息安全管理 - 控制子域 (1)

A.12 运行安全

A.12.3 备份

A.12.4 日志和监视

A.12.5 运行软件控制

A.12.6 技术脆弱性管理

A.12.7 信息系统审计的考虑

A.13 通信安全

A.13.1 网络安全管理

A.13.2 信息传输

A.14 系统获取、开发和维护

A.14.1信息系统的安全要求

A.14.2开发和支持过程中的安全

A.14.3 测试数据

A.15 供应商关系

A.15.1 供应商关系中的信息安全

A.15.2 供应商服务交付管理

A.16 信息安全事件管理

A.16.1 信息安全事件的管理和改进

A.17业务连续性管理的信息安全方面

A.17.1 信息安全的连续性

A.17.2 冗余

A.18 符合性

A.18.1 符合法律和合同要求

A.18.2 信息安全评审

网络为什么面临安全问题

TCP/IP协议栈 - IPv4安全隐患

缺乏机密性保障机制

缺乏数据源验证机制

缺乏完整性验证机制

网络面临哪些安全风险?TCP/IP协议栈常见安全风险

物理层 - 线路侦听

物理层网络设备:

集线器;

中继器。

无线网络。

对线路侦听的防范:

对于网络中使用集线器,中继器之类的,有条件的话置换设备为交换机等。

对于无线网络,使用强的认证及加密机制,这样窃听者即使能获取到传输信号,也很难把原始信息还原出来。

链路层 - MAC欺骗

MAC欺骗是一种非常直观的攻击,攻击者将自己的MAC地址更改为受信任系统的地址。

对于MAC攻击的防范措施:

在交换机上配置静态条目,将特定的MAC地址始终与特定的端口绑定。

网络层 - Smurf 攻击

传输层 - TCP欺骗

传输层 - UDP Flood攻击

攻击者通过向服务器发送大量的UDP报文,占用服务器的链路带宽,导致服务器负担过重而不能正常向外提供服务。

应用层 - 缓冲区溢出攻击

攻击软件系统的行为中,最常见的一种方法。

可以从本地实施,也可以从远端实施。

利用软件系统(操作系统,网络服务,程序库)实现中对内存操作的缺陷,以高操作权限运行攻击代码。

漏洞与操作系统和体系结构相关,需要攻击者有较高的知识/技巧。

如何解决网络的安全问题

OSI安全体系结构

安全服务和安全机制的关系

功能层和安全机制的关系

安全协议分层

信息安全技术 - 网络安全

网络协议安全

开放式系统互联安全体系结构

网络安全设备

防火墙

入侵检测系统

其他网络安全设备

入侵防御系统IPS

安全管理平台SOC

统一威胁管理系统UTM

网络准入控制NAC

网络架构安全

网络安全区域

网络IP地址、Vlan设计

路由交换设备安全

网络边界访问控制策略

网络冗余配置

网络安全管理是信息安全管理体系的一个重要组成部分。

安全设计需求与安全设备

大家都在看

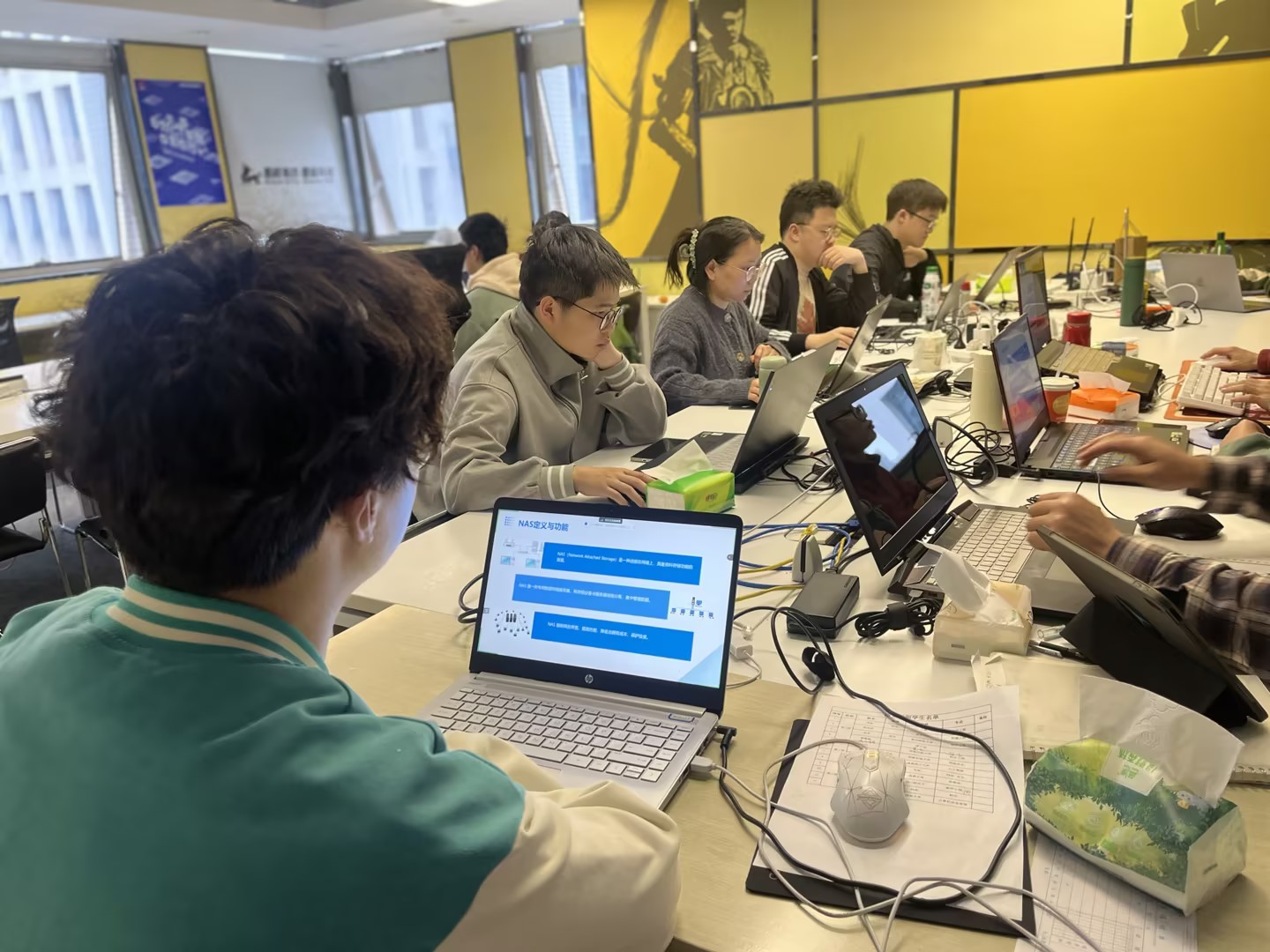

汇智知了堂网络安全75班晨会揭秘:NAS应用助力网络安全新飞跃

2024-04-18浏览次数:6汇智知了堂直播预告:信创时代,技术引领未来

2024-04-17浏览次数:18探索鸿蒙奥秘,知了汇智专家团高校开讲

2024-04-11浏览次数:17【汇智知了堂荣誉呈现】NISP一级证书高通过率揭秘!

2024-04-10浏览次数:30汇智知了堂直播预告 | AIGC技术在数字营销中的应用

2024-04-09浏览次数:18HW行动高薪等你拿,汇智知了堂内推助你一臂之力!

2024-04-08浏览次数:38鸿蒙开发怎么学?汇智知了堂鸿蒙开发学习资料免费领

2024-04-07浏览次数:28汇智知了堂AI数字营销课程开启,带你探索智能营销新纪元!

2024-04-03浏览次数:33